Si chiama modello del formaggio svizzero, Swiss Cheese Model, e rappresenta un modello di sicurezza lineare complesso per la causalità degli incidenti, utilizzato in diversi settori come l’aviazione, l’ingegneria e la sanità per l’analisi e la gestione del rischio.

Di fatto è una modellizzazione dei sistemi umani. Il suo studio e maggiormente la sua applicazione, possono contribuire alla prevenzione di incidenti di sicurezza, le cui cause sono da ricercarsi non solo nella specifica vulnerabilità tecnica, ma a livello più alto delle organizzazioni.

Ne abbiamo parlato con Paolo Reale, professore presso Uninettuno university, consigliere presso l’ordine degli ingegneri della provincia di Roma, lecturer presso l’European Forensic Institute.

Modello del formaggio svizzero

Ma facciamo un po’ di storia. Il modello Swiss Cheese è stato da descritto James Reason nel 1990 come parte delle teorie cognitive sull’errore umano. A suo dire, gli incidenti nella maggior parte dei sistemi complessi (lo ha descritto per l’ambiente sanitario ma ha valenza anche nel campo degli errori di sicurezza informatica), sono causati da un guasto o dall’assenza di barriere di sicurezza su quattro livelli all’interno di un sistema sociotecnico.

Questi livelli possono essere meglio descritti come: 1- ‘Atti non sicuri’, 2-‘Prerequisiti per Atti non sicuri’, 3-‘Fattori di supervisione’ e 4-‘Influenze organizzative’. Nel suo modello Reason ha utilizzato il termine ‘guasti attivi’ per descrivere i fattori a livello 1, degli ‘Atti non sicuri’, mentre il termine ‘guasti latenti’ è stato utilizzato per descrivere condizioni di pericolo situate più in alto nel sistema e relative agli altri tre punti.

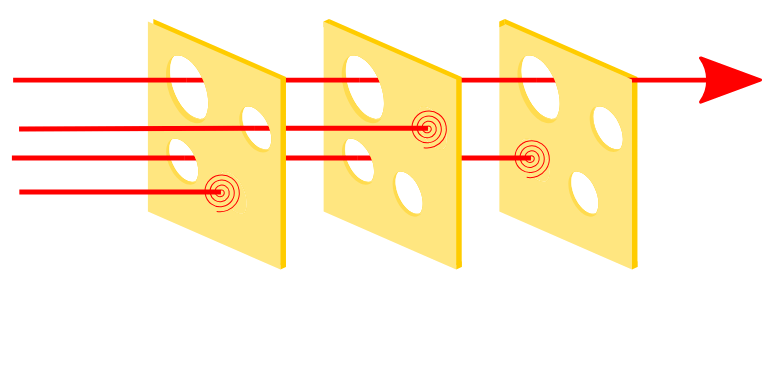

Ma il nome? Si chiama Modello del formaggio svizzero per via del modo in cui viene tipicamente descritto. Ogni livello all’interno del modello è spesso rappresentato come un singolo strato o fetta di formaggio. I guasti attivi o latenti a ciascun livello sono rappresentati come buchi nel formaggio (da qui il nome “formaggio svizzero”). Quando i buchi su ciascun livello del sistema si allineano, si crea una finestra di opportunità per il verificarsi di un incidente o di un evento dannoso (nel modello iniziale era un danno per il paziente, ma è mutuabile ad un evento incidente di sicurezza).

L’importanza di questo modello è spiegata dal professor Paolo Reale che chiarisce come “il modello delle fette di formaggio svizzero ci ricordi che nessuna misura di sicurezza è sufficiente da sola. Ogni controllo (sia tecnico, procedurale o umano) ha le sue ‘fette’, ossia barriere, ma anche i suoi ‘buchi’, ossia vulnerabilità. Gli incidenti si verificano quando i buchi di più livelli si allineano, permettendo a una minaccia di passare attraverso tutti i controlli.

Ricordarlo è cruciale, in cyber security come in altre discipline che devono garantire un livello ‘error proof’, perché ci spinge a progettare difese multilivello, a non affidarci mai a un singolo meccanismo, e a considerare l’errore umano come parte integrante del rischio.

Efficacia ed adozione del modello

Fino ad oggi questo modello è stato meno considerato a causa di una eccessiva concentrazione sulle questioni tecnologiche, ma ha invece una sua efficacia. “Spesso il settore cyber security – spiega Reale – è stato dominato da una logica tecnocentrica, che punta sull’efficacia di singoli strumenti digitali come firewall, antivirus, SIEM ed altri, trascurando l’aspetto sistemico degli errori, le interazioni umane, la possibile concomitanza di fattori.

Il modello svizzero, nato soprattutto in ambito sanitario ed aeronautico, non era percepito come naturale per l’IT. Tuttavia, la sua adozione è efficace perché inquadra la sicurezza come un processo umano e organizzativo, non solo tecnico: aiuta a capire che incidenti complessi derivano quasi sempre da più fattori concatenati, e quindi devono essere prevenuti con approcci integrati e ridondanti”.

La sua adozione nella pratica della prevenzione incidenti richiede accorgimenti per introdurre ridondanze procedurali e organizzative per evitare che un singolo errore umano, decisionale o procedurale possa compromettere l’intera operatività.

In questo senso Reale spiega che adottare questo modello “significa costruire e mantenere più livelli di difesa indipendenti, ognuno dei quali possa mitigare i fallimenti dell’altro. In pratica: implementare controlli tecnici diversificati, definire procedure chiare, formare e sensibilizzare gli utenti.

E, soprattutto, analizzare ogni incidente come una concatenazione di eventi, non come un singolo errore, per migliorare continuamente le “fette”. Il modello non è una teoria astratta, ma un approccio integrato per creare resilienza stratificata e ridurre la probabilità che una minaccia superi tutte le difese”.

Interventi sulla Root cause dei ‘guasti latenti’

Un ulteriore orientamento preventivo agli incidenti di sicurezza viene dalla risoluzione della causa principale degli errori, la ‘root cause’ che secondo l modello, risiede nella prevenzione dei ‘guasti latenti’.

Quattro ricercatori, Douglas A Wiegmann, Laura J Wood, Tara N Cohen e Scott A Shappell, nel 2022 hanno ripreso i modello e analizzato come l’effetto domino dei guasti latenti porti ad una serie di errori verso il basso secondo lo schema “one to many”.

In sostanza gli errori che dipendono dai punti 2, 3 e 4 del modello, ovvero i ‘Prerequisiti per Atti non sicuri’, i ‘Fattori di supervisione’ e le ‘Influenze organizzative’ sono la causa maggiore del problema tecnico specifico che si verifica quando è appurato un evento incidente.

Esempi specifici di questo tipo di problemi sono “politiche e procedure contrastanti, tecnologie obsolete e scarsamente manutenute, sistemi di incentivi controproducenti, mancanza di coinvolgimento della leadership, carichi di lavoro e priorità contrastanti, supervisione e responsabilità carenti, scarso lavoro di squadra e comunicazione, e interruzioni eccessive”.

Gli interventi risolutivi dovrebbero permettere di liberare il personale operativi dall’occuparsi di cause sistemiche e di potersi dedicare al proprio reale lavoro collegato al ruolo.

Ad esempio, se in un gruppo di security, vi sono poche risorse operative, per cui si verificano alti carichi di lavoro e sono svolte sistematicamente attività ‘tappabuchi’ in cui gli addetti sono costretti ad occuparsi anche di altre attività per scarsità di personale, non ci si può stupire che possano verificarsi episodi in cui l’errore, o l’evento di una minaccia non sia identificato per tempo, con tutte le rovinose conseguenze del caso.

Gli autori in sostanza suggeriscono che nella prevenzione per la resilienza è doveroso occuparsi a titolo preventivo, non solo dei ‘guasti attivi’, ma includere la resilienza anche per i fattori scatenanti dei ‘guasti latenti’ che, se sono relativi ai livelli organizzativo, di supervisione e delle precondizioni, richiedono interventi correttivi proprio a questi livelli.

Norme che responsabilizzano i decisori

Se si deve intervenire a livello organizzativo, a livello di supervisione e controllo e nelle precondizioni necessarie a livello di ruoli, responsabilità, politiche, processi, procedure, budget, controllo interno e formazione, chi deve operare questi interventi?

La normativa di cyber sicurezza in proposito ha recentemente risposto in modo inequivocabile: infatti nell’articolo 2 della Determinazione ACN del 14 aprile 2025, che implementa le prescrizioni dell’art. 23 del D.lgs.138/2024, viene affermato il principio per cui le misure di sicurezza di base sono a carico degli organi di amministrazione e direttivi.

La responsabilità degli interventi sta quindi al CdA e ai C-Level che devono assumere il controllo operativo e la responsabilità formale. Questo significa, spiegano gli esperti Alverone-Perego, che “la sicurezza informatica è un dovere giuridico personale, non delegabile, che definisce una nuova architettura della governance digitale: chi guida, risponde in prima persona”.

Non si vuole qui puntare il dito bensì ricordare in quale punto dell’organizzazione si assesti l’ultima responsabilità della sicurezza informatica.

Che poi in un modello di delega, la responsabilità sia e decentrata e non solo circoscritta ai sistemi IT o al team di security, è un ulteriore elemento di necessità operativa che non può però precludere il vertice dal ‘non sapere’ o ‘non capire’: l’ignoranza non può essere una scusa.

La sicurezza informatica è di fatto una categoria di rischio operativo aziendale da elevare a livello di rischio di impresa e come tale, coinvolge le decisioni sulla sicurezza e sulla sua organizzazione e sviluppo e budget e investimenti chea loro volta richiedono decisioni di livello amministrativo e gestionale e non solo tecnico.

***** l’articolo pubblicato è ritenuto affidabile e di qualità*****

Visita il sito e gli articoli pubblicati cliccando sul seguente link